今天(5日),國家計算機病毒應急處理中心和360公司分別發布了關於西北工業大學遭受境外網絡攻擊的調查報告,調查發現,美國國家安全局(NSA)下屬的「特定入侵行動辦公室」多年來對我國國內的網絡目標實施了上萬次的惡意網絡攻擊,控制了相關網絡設備,疑似竊取了高價值數據。目前,聯合專案組已將相關調查結果上報國家有關部門。(點此查看調查報告全文)

西北工業大學今年6月22日發布聲明,指有來自境外的黑客組織和不法分子向學校師生發送包含木馬程序的釣魚郵件,企圖竊取相關師生郵件數據和公民個人信息,給學校正常工作和生活秩序造成重大風險隱患。經過偵查部門的初步判定,此事件為境外黑客組織和不法分子發起的網絡攻擊行為。

國家計算機病毒應急處理中心和360公司聯合組成技術團隊,先後從西北工業大學的多個信息系統和上網終端中提取到了多款木馬樣本,綜合使用國內現有數據資源和分析手段,並得到了歐洲、南亞部分國家合作夥伴的通力支持,全面還原了相關攻擊事件的總體概貌、技術特徵、攻擊武器、攻擊路徑和攻擊源頭,初步判明相關攻擊活動源自美國國家安全局(NSA)「特定入侵行動辦公室」(Office of Tailored Access Operation,簡稱TAO)。

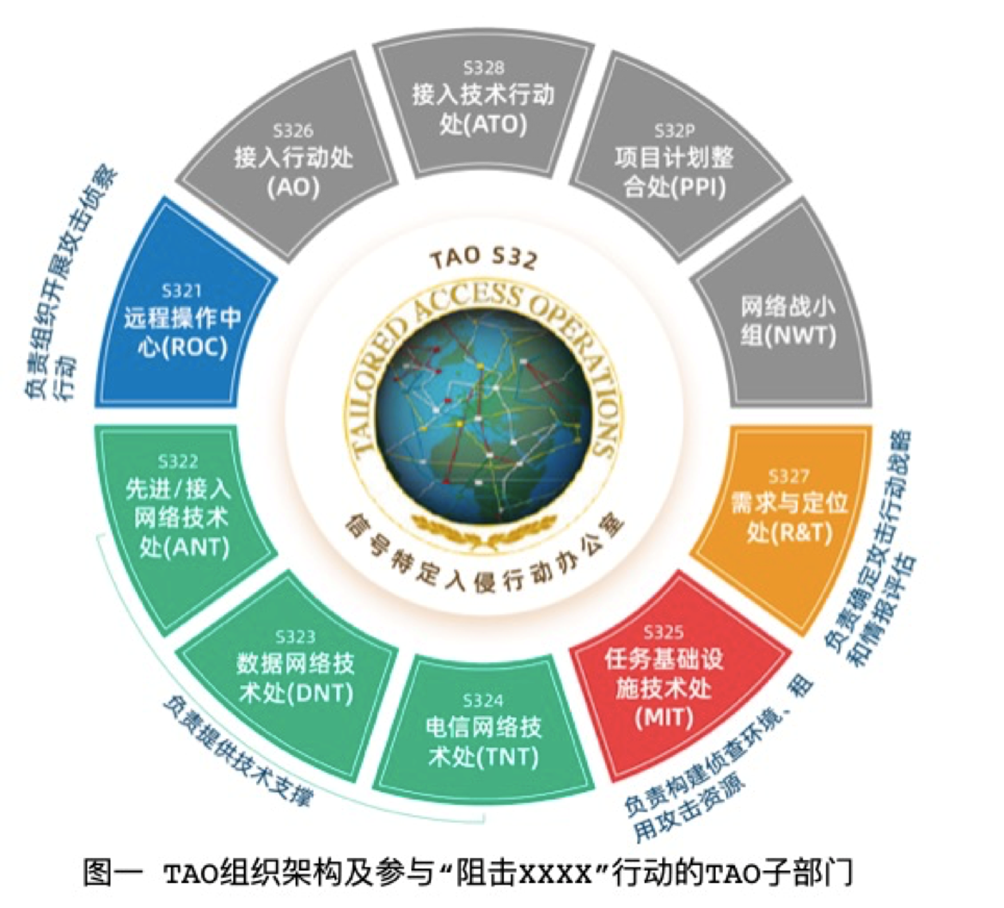

特定入侵行動辦公室(TAO)

TAO成立於1998年,是目前美國政府專門從事對他國實施大規模網絡攻擊竊密活動的戰術實施單位,由2000多名軍人和文職人員組成,下設10個處室。

據《環球時報》報道,此案在NSA內部攻擊行動代號為「阻擊XXXX」(shotXXXX)。直接參與指揮與行動的主要包括TAO負責人,遠程操作中心(主要負責操作武器平台和工具進入並控制目標系統或網絡)以及任務基礎設施技術處(負責開發與建立網絡基礎設施和安全監控平台,用於構建攻擊行動網絡環境與匿名網絡)。

除此之外,還有四個處室參與了此次行動,分別是:先進/接入網絡技術處、數據網絡技術處、電信網絡技術處負責提供負責提供技術支撐,需求與定位處則負責確定攻擊行動戰略和情報評估。

TAO對中國國內網絡目標實施上萬次惡意網絡攻擊

本次調查還發現,在近年裏,美國國家安全局(NSA)下屬特定入侵行動辦公室(TAO)對中國國內的網絡目標實施了上萬次的惡意網絡攻擊,控制了數以萬計的網絡設備,包括:網絡服務器、上網終端、網絡交換機、電話交換機、路由器、防火牆等,竊取了超過140GB的高價值數據。

另外,技術分析中還發現,TAO已於此次攻擊活動開始前,在美國多家大型知名互聯網企業的配合下,掌握了中國大量通信網絡設備的管理權限,為NSA持續侵入中國國內的重要信息網絡大開方便之門。

經溯源分析,技術團隊現已全部還原此次攻擊竊密過程:在針對西北工業大學的網絡攻擊中,TAO使用了41種NSA專屬網絡攻擊武器,持續對西北工業大學開展攻擊竊密,竊取該校關鍵網絡設備配置、網管數據、運維數據等核心技術數據。技術團隊澄清其在西北工業大學內部滲透的攻擊鏈路1100餘條、操作的指令序列90餘個,多份遭竊取的網絡設備配置文件,嗅探的網絡通信數據及口令、其它類型的日誌和密鑰文件,基本還原了每一次攻擊的主要細節。掌握並固定了多條相關證據鏈,涉及在美國國內對中國直接發起網絡攻擊的人員13名,以及NSA通過掩護公司為構建網絡攻擊環境而與美國電信運營商簽訂的合同60餘份,電子文件170餘份。

控制周邊國家跳板機攻擊 鎖定四個IP地址

為掩護其攻擊行動,TAO在開始行動前進行了較長時間的準備工作,主要進行匿名化攻擊基礎設施的建設。TAO利用其掌握的針對SunOS操作系統的兩個「零日漏洞」利用工具,選擇了中國周邊國家的教育機構、商業公司等網絡應用流量較多的服務器為攻擊目標;攻擊成功後,安裝NOPEN木馬程序(參與有關研究報告),控制了大批跳板機。

TAO在針對西北工業大學的網絡攻擊行動中先後使用了54台跳板機和代理服務器,主要分布在日本、韓國、瑞典、波蘭、烏克蘭等17個國家,其中70%位於中國周邊國家,如日本、韓國等。

這些跳板機的功能僅限於指令中轉,即:將上一級的跳板指令轉發到目標系統,從而掩蓋美國國家安全局發起網絡攻擊的真實IP。目前已經至少掌握TAO從其接入環境(美國國內電信運營商)控制跳板機的四個IP地址,分別為209.59.36.*、69.165.54.*、207.195.240.*和209.118.143.*。同時,為了進一步掩蓋跳板機和代理服務器與NSA之間的關聯關係,NSA使用了美國Register公司的匿名保護服務,對相關域名、證書以及註冊人等可溯源信息進行匿名化處理,無法通過公開渠道進行查詢。

技術團隊通過威脅情報數據關聯分析,發現針對西北工業大學攻擊平台所使用的網絡資源共涉及5台代理服務器,NSA通過秘密成立的兩家掩護公司向美國泰瑞馬克(Terremark)公司購買了埃及、荷蘭和哥倫比亞等地的IP地址,並租用一批服務器。這兩家公司分別為傑克·史密斯諮詢公司(Jackson Smith Consultants)、穆勒多元系統公司(Mueller Diversified Systems)。同時,技術團隊還發現,TAO基礎設施技術處(MIT)工作人員使用「阿曼達·拉米雷斯(Amanda Ramirez)」的名字匿名購買域名和一份通用的SSL證書(ID:e42d3bea0a16111e67ef79f9cc2*****)。隨後,上述域名和證書被部署在位於美國本土的中間人攻擊平台「酸狐狸」(Foxacid)上,對中國的大量網絡目標開展攻擊,特別是,TAO對西北工業大學等中國信息網絡目標展開了多輪持續性的攻擊、竊密行動。TAO會根據目標環境對同一款網絡武器進行靈活配置。例如,對西北工業大學實施網絡攻擊中使用的網絡武器中,僅後門工具「狡詐異端犯」(NSA命名)就有14個不同版本。

美國國家安全局(NSA)針對我國各行業龍頭企業、政府、大學、醫療機構、科研機構甚至關乎國計民生的重要信息基礎設施運維單位等機構長期進行秘密黑客攻擊活動。其行為或對我國的國防安全、關鍵基礎設施安全、金融安全、社會安全、生產安全以及公民個人信息造成嚴重危害。

此次西北工業大學聯合中國國家計算機病毒應急處理中心與360公司,全面還原了數年間美國NSA利用網絡武器發起的一系列攻擊行為,打破了一直以來美國對我國的「單向透明」優勢,在未來面對相關網絡攻擊行為可以部署防禦措施。

相關報道: